Recent searches

No recent searches

Search options

Only available when logged in.

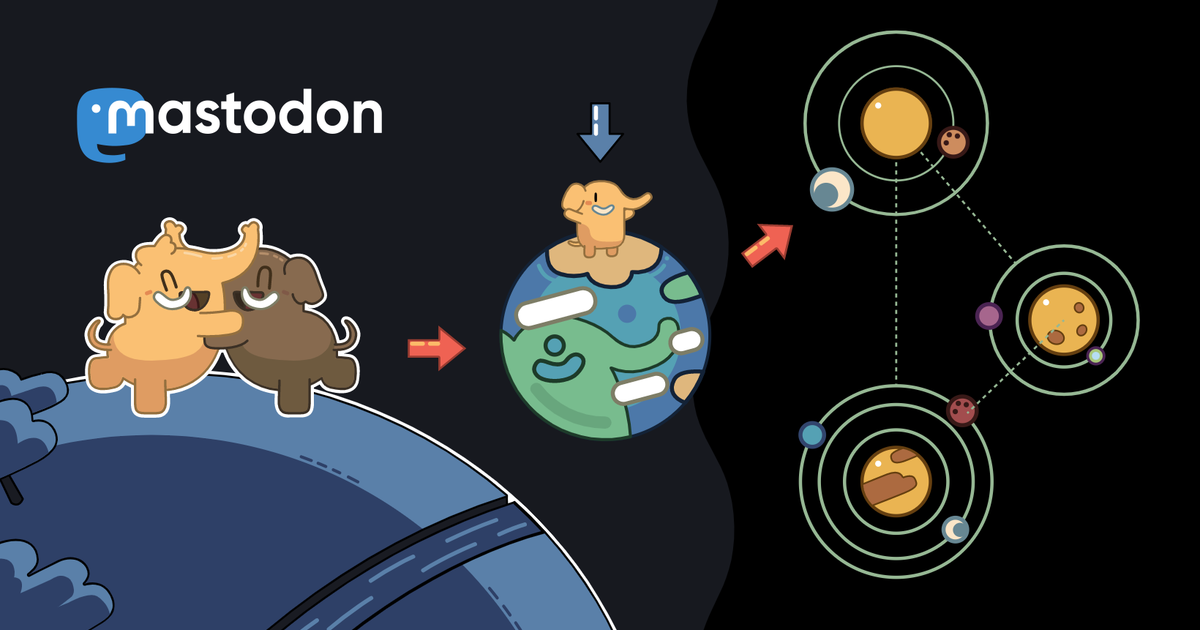

mstdn.social is one of the many independent Mastodon servers you can use to participate in the fediverse.

A general-purpose Mastodon server with a 500 character limit. All languages are welcome.

Administered by:

Server stats:

13Kactive users

mstdn.social: About · Status · Profiles directory · Privacy policy

Mastodon: About · Get the app · Keyboard shortcuts · View source code · v4.3.8

ExploreLive feeds

Mastodon is the best way to keep up with what's happening.

Follow anyone across the fediverse and see it all in chronological order. No algorithms, ads, or clickbait in sight.

Create accountLoginDrag & drop to upload